現代企業にとって情報漏洩は経営を脅かす最大のリスクの一つです。デジタル化の進展とともに、サイバー攻撃の巧妙化、テレワーク環境の脆弱性、内部不正など、情報漏洩の原因は多様化しています。

一度事故が発生すると、損害賠償、信用失墜、事業停止など深刻な被害をもたらします。本記事では、企業が直面する情報漏洩リスクの全貌と、効果的な対策方法を体系的に解説します。

- 情報漏洩が企業に与える具体的な被害と7つの主要原因

- 技術的・組織的対策から法的対応までの包括的な防止策

- 漏洩発生時の適切な初動対応と信頼回復のための手順

1.情報漏洩とは?企業が理解すべき基本知識

現代のデジタル社会において、企業が直面する最も深刻なリスクの一つが情報漏洩です。基本的な知識と企業への影響を解説します。

情報漏洩の定義と現代企業への影響

情報漏洩とは、企業や団体が内部にとどめておくべき重要な情報が、外部に流出してしまう事態のことを指します。

デジタル化の進展により、企業が扱う情報量は飛躍的に増加し、同時に情報の価値も高まっています。

クラウドサービスの普及、テレワークの常態化、IoTデバイスの導入など、新たな技術の活用が企業の競争力向上に寄与する一方で、情報漏洩のリスクも格段に高まっているのが現状です。

情報漏洩対策の重要性に関する認識が高まり、多くの企業・組織で具体的な対策の取り組みが行われるようになりました。

しかし、公表されているだけでも情報漏洩に関する事故は未だ頻繁に報じられており、対策への意識は高まっているものの、事故の発生件数そのものは減少していないのが実情です。

これは、攻撃手法の巧妙化や新たな脅威の出現により、従来の対策だけでは十分に対応できない状況が生まれているためです。

個人情報漏洩と機密情報漏洩の違い

企業が保護すべき情報は、大きく分けて「個人情報」と「機密情報」の2種類に分類されます。それぞれの特徴と違いを以下の表で整理しました。

| 項目 | 個人情報 | 機密情報 |

|---|---|---|

| 定義 | 個人情報保護法第2条に該当する情報で、特定の個人を識別できる情報や個人識別符号が含まれる情報 | 新製品の開発情報や営業秘密など、事業運営において他社に秘匿すべき情報 |

| 具体例 | ・氏名、住所、電話番号 ・メールアドレス ・クレジットカード情報 ・マイナンバー ・顧客リスト | ・新製品の開発情報 ・営業戦略・計画 ・顧客との契約内容 ・技術ノウハウ ・財務情報 |

| 法的根拠 | 個人情報保護法 | 不正競争防止法 営業秘密関連法令 |

| 報告義務 | あり(一定の要件に該当する場合、個人情報保護委員会への報告が義務) | なし(法的な報告義務は基本的になし) |

| 漏洩時の影響 | ・法的処罰(懲役・罰金) ・行政処分 ・損害賠償 ・社会的信用失墜 | ・競合優位性の喪失 ・事業機会の損失 ・企業価値の毀損 ・取引先との信頼関係悪化 |

| 公表状況 | 多く報告される (報告義務があるため) | あまり公表されない (企業間で解決されることが多い) |

個人情報保護法において報告義務が明確に定められているため、公表される情報漏洩事故は個人情報の漏洩が多く報告される傾向にあります。

しかし、機密情報の漏洩についても企業に与える損害は同様に深刻であり、どちらも適切な管理と対策が必要です。

情報漏洩が企業に与える深刻な被害

情報漏洩が発生した場合、企業が受ける被害は多岐にわたり、その影響は長期間にわたって継続します。

①経済的損失

- 直接的な損害賠償費用

- 事故対応にかかる人件費

- システム復旧費用

- 信用回復のための広告費用 など

被害額については、総額で数億円に及ぶケースも珍しくありません。個人情報の漏洩事故による損害賠償額は、一人あたり数百円から数万円程度まで幅広く存在していますが、実害が発生した場合などには、総額で5億円が必要になった事例も報告されています。

②社会的信用の失墜とブランド価値の毀損

- 企業イメージへの影響(「情報管理にルーズな会社」という悪い評価など)

- 顧客や取引先からの信頼を失う

③事業継続への影響

- 業務への影響(全社で対応に追われるような状況になると、日々の業務が滞ってしまい、最悪の場合にはすべての業務が停止する)

- 企業の機会損失

- 経営自体に悪影響を及ぼす

これらの被害は相互に関連し合い、一つの情報漏洩事故が企業経営全体に長期間にわたって深刻な影響を与える可能性があります。

【効率的なドライバー採用がしたいなら】

カラフルエージェント ドライバーにお任せください。即日でお近くのマッチした転職希望のドライバーをご紹介します。面接調整、条件交渉なども代行するため、簡単に採用活動ができます。

▼カラフルエージェント ドライバーへのお問い合わせはこちら

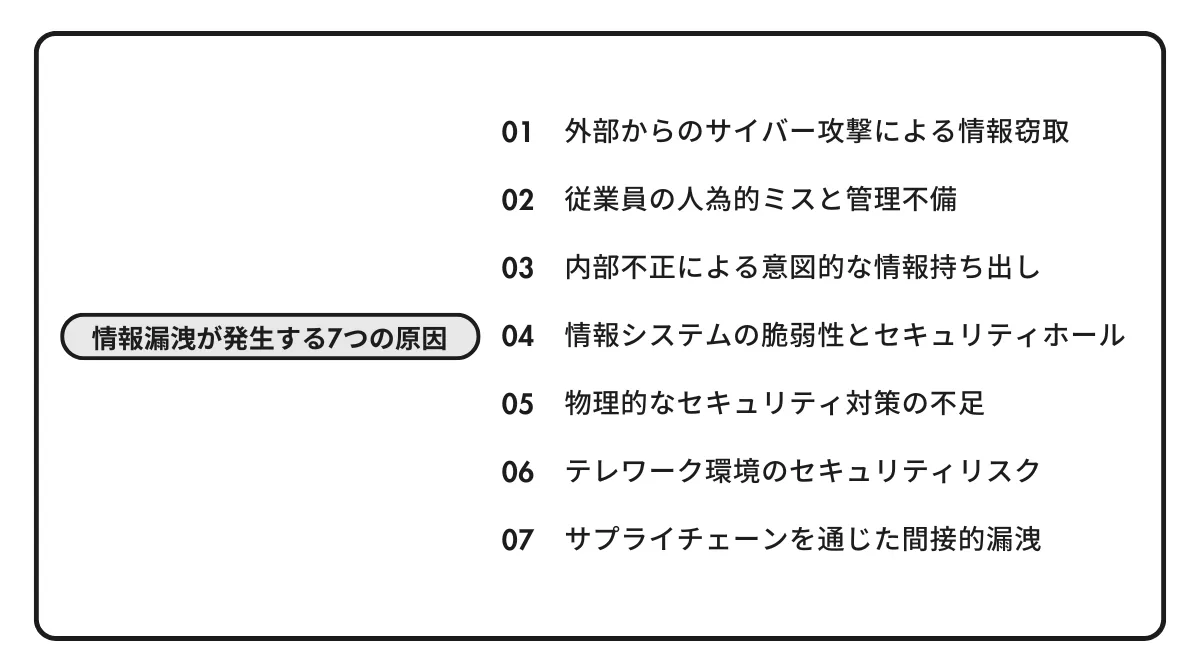

2.情報漏洩が発生する7つの主要原因

情報漏洩を効果的に防ぐためには、まずその原因を正確に把握することが不可欠です。主要な原因を7つのカテゴリーに分けて解説します。

①外部からのサイバー攻撃による情報窃取

外部からのサイバー攻撃は、現在最も深刻な情報漏洩の原因の一つとなっています。

東京商工リサーチの調査によれば、情報漏洩・紛失事故のうち「ウイルス感染・不正アクセス」が約60%を占めており、その脅威は年々増大しています。

不正アクセスでは、攻撃者がシステムの脆弱性を悪用して企業のネットワークに侵入し、機密情報や個人情報を窃取します。

近年急増しているランサムウェア攻撃では、データを暗号化して身代金を要求するだけでなく、暗号化前に機密情報を窃取し、支払いに応じない場合はその情報を公開すると脅迫する「二重恐喝」の手法が主流となっています。

また、標的型攻撃も深刻な脅威として認識されています。これは特定の組織を狙い撃ちする攻撃手法で、攻撃者は事前に詳細な調査を行い、その組織に特化したマルウェアや偽装メールを作成します。

攻撃者は社会の変化や働き方の変化に便乗し、状況に応じた巧みな攻撃手法で機密情報等を窃取しようとします。

参考:東京商工リサーチ|2024年上場企業の「個人情報漏えい・紛失」事故 過去最多の189件、漏えい情報は1,586万人分

②従業員の人為的ミスと管理不備

従業員による人為的ミスは、情報漏洩の原因として非常に高い割合を占めています。

これらのミスは一見些細に見えますが、顧客リストや機密文書が含まれていた場合、深刻な情報漏洩事故に発展する可能性があります。

実際に、自社の会員1,000人超にメールマガジンを配信する際、本来メールアドレスをBCC欄に入力すべきところをCC欄に入力して一括送信し、全会員のメールアドレスが相互に閲覧可能となった事例も報告されています。

機器の紛失・置き忘れも深刻な問題です。業務用パソコンやUSBメモリ、外付けハードディスクなどの記録媒体を電車内や喫茶店などで紛失するケースが後を絶ちません。

これらの機器には大量の業務データが保存されており、第三者の手に渡った場合、暗号化などの保護措置が施されていなければ、容易に情報が閲覧される危険性があります。

さらに、システム設定ミスや操作エラーも重要な原因の一つです。

システム担当者が設定を誤ったことで、本来は限定的なアクセス権限が設定されるべき情報が、誰でも閲覧できる状態になってしまうケースなどが発生しています。

③内部不正による意図的な情報持ち出し

組織内部の関係者による情報の不正持ち出しは、外部からの攻撃と並んで深刻な脅威となっています。

従業員や元従業員等の組織関係者による機密情報の持ち出しや悪用等の不正行為は、組織の社会的信用の失墜や損害賠償による経済的損失をもたらします。

退職時の情報持ち出しも深刻な問題で、転職先の競合他社で自社の機密情報が悪用される可能性があります。

これは単に情報が漏洩するだけでなく、競合優位性の喪失という形で企業の事業戦略に直接的な影響を与えます。

アクセス権限管理の不備も内部不正を助長する要因となります。

必要以上に広範囲な情報にアクセスできる権限が付与されていたり、退職者のアクセス権限が適切に削除されていなかったりする場合、不正なアクセスや情報持ち出しのリスクが高まります。

また、組織内の情報管理の規則を守らずに情報を持ち出し、紛失や情報漏えいにつながるケースもあります。

これは悪意がない場合でも、結果的に情報漏洩事故につながる可能性があり、組織としては悪意の有無に関わらず同様のリスクとして認識し、対策を講じる必要があります。

▼内部不正の原因はパワハラ?

以下の記事では、運送業界におけるパワハラの実態と影響、法的リスク、効果的な防止策を詳しく解説しています。健全な職場環境づくりのためにぜひ参考にしてください。

④情報システムの脆弱性とセキュリティホール

情報システムの脆弱性は、外部攻撃者が企業ネットワークに侵入する際の主要な入り口となります。

古いソフトウェアの脆弱性は特に深刻な問題で、ソフトウェアベンダーがセキュリティパッチを提供しても、企業側でのアップデート作業が遅れることにより、長期間にわたって脆弱性が放置される状況が発生しています。

攻撃者はこのような既知の脆弱性を標的として、自動化されたツールを使用して大量の企業システムをスキャンし、脆弱性を持つシステムを特定して攻撃を仕掛けます。

これらの攻撃は24時間365日継続的に行われているため、企業は常に最新のセキュリティパッチを適用し続ける必要があります。

セキュリティパッチの適用遅れは、組織の規模が大きくなるほど深刻な課題となります。

多数のシステムやアプリケーションを管理する企業では、すべてのシステムに対して迅速にパッチを適用することが技術的・運用的に困難な場合があります。

また、基幹システムの場合、パッチ適用による影響を慎重に検証する必要があり、その間に攻撃を受けるリスクが存在します。

システム構成の不備も重要な要因で、適切なファイアウォール設定がなされていない、不要なサービスが稼働している、デフォルトパスワードが変更されていないなど、基本的なセキュリティ設定が不十分な場合、容易に侵入を許してしまう可能性があります。

⑤物理的なセキュリティ対策の不足

デジタル化が進む現代においても、物理的なセキュリティ対策の不足による情報漏洩は依然として深刻な問題です。

中古のパソコンに前の所有者が利用していたデータがそのまま残されていたというトラブルが実際に発生しており、企業で利用していた形跡のある中古パソコンを意図的に購入して、そこに保存されているデータを探し出すという手口も確認されています。

このため、記録媒体の廃棄時には、物理的な破壊または専用ソフトウェアによる完全なデータ消去が必要です。

社内への不正侵入リスクも軽視できません。建物への入退室管理が不十分な場合、外部の人間が容易に社内に侵入し、パソコンや書類から情報を窃取する可能性があります。

特に、清掃業者や修理業者など、業務上社内に立ち入る外部の人間によるリスクも考慮する必要があります。

書類管理の甘さも重要な問題で、アナログ情報の管理不備により情報漏洩が発生するケースがあります。

- 機密文書が机上に放置されている

- ゴミ箱に重要書類が捨てられている

- コピー機に原本が残されている など

これらの物理的リスクは、デジタルセキュリティ対策と同等の重要性を持ちながら、見落とされがちな分野でもあります。

⑥テレワーク環境のセキュリティリスク

新型コロナウイルス感染症の拡大に伴い、テレワークが急速に普及しましたが、それと同時に新たなセキュリティリスクが顕在化しています。

自宅ネットワークの脆弱性は特に深刻な問題で、企業のネットワークと比較して、家庭用ルーターのセキュリティ設定が不十分である場合が多く、攻撃者によって侵入される危険性があります。

また、家族が共有するネットワーク環境では、家族の端末がマルウェアに感染している場合、そこから業務用端末にも感染が拡大するリスクがあります。

私用デバイスの業務利用(BYOD)も新たなリスク要因となっています。従業員が個人のスマートフォンやタブレット、パソコンを業務に使用する場合、企業が管理できない範囲でセキュリティ上の脅威が発生する可能性があります。

私用デバイスには企業のセキュリティポリシーが適用されていないため、不適切なアプリケーションのインストールや、セキュリティアップデートの遅れなどにより、情報漏洩のリスクが高まります。

クラウドサービスの設定ミスも頻発している問題で、テレワーク環境では多様なクラウドサービスが利用されますが、適切なアクセス制御設定が行われていない場合、意図しない第三者からのアクセスを許してしまう可能性があります。

⑦サプライチェーンを通じた間接的漏洩

現代の企業活動では、多くの委託先や協力会社との連携が不可欠であり、サプライチェーン全体でのセキュリティ管理が重要な課題となっています。

委託先・協力会社からの流出は、直接的なコントロールが困難であるため、特に対策が難しい分野です。

業務委託先において十分なセキュリティ対策が講じられていない場合、委託した業務に関連する情報が漏洩するリスクがあります。

また、委託先の従業員による内部不正や、委託先のシステムに対する外部攻撃により、元請け企業の情報が間接的に漏洩する可能性もあります。

これらのリスクは、委託契約においてセキュリティ要件を明確に規定し、定期的な監査や報告を義務づけることで軽減できますが、完全に排除することは困難です。

クラウドサービス事業者の事故も重要なリスク要因となっています。

多くの企業がクラウドサービスを利用してデータを保存・処理していますが、クラウドサービス事業者自体がサイバー攻撃を受けたり、設定ミスを犯したりすることで、利用企業の情報が漏洩する可能性があります。

第三者システム経由の漏洩では、決済システムや顧客管理システムなど、外部のシステムとの連携により情報が流出するケースが考えられます。

これらのリスクに対応するためには、サプライチェーン全体のセキュリティレベルを把握し、契約条件にセキュリティ要件を盛り込むとともに、定期的なリスク評価を実施することが重要です。

3.情報漏洩を防ぐための効果的な対策

情報漏洩を防ぐためには、技術的対策と組織的対策を組み合わせた多層防御のアプローチが不可欠です。実践的で効果的な対策方法を解説します。

組織的セキュリティ体制の構築

効果的な情報漏洩対策の基盤となるのは、組織全体で取り組むセキュリティ体制の構築です。情報セキュリティポリシーの策定は、すべての対策の出発点となります。

情報セキュリティポリシーの概要

- 情報資産の分類と取り扱い方法

- アクセス権限の管理基準

- インシデント発生時の対応手順 など

ポリシーは単に策定するだけでなく、全従業員が理解し実践できるよう、定期的な教育と周知徹底を行うことが重要です。

また、業界標準や法的要件に準拠した内容とするとともに、企業の事業特性やリスクレベルに応じてカスタマイズすることで、実効性の高いポリシーとすることができます。

責任者の明確化と権限設定も重要な要素です。最高情報セキュリティ責任者(CISO)の設置をはじめ、各部門におけるセキュリティ担当者の配置、インシデント対応チームの編成など、明確な責任体制を構築することで、迅速かつ適切な意思決定と対応が可能となります。

定期的なリスクアセスメントの実施により、企業が直面するセキュリティリスクを継続的に評価し、対策の優先順位を決定することも欠かせません。

リスクアセスメントでは、情報資産の価値評価、脅威の分析、脆弱性の特定を行い、リスクレベルに応じた適切な対策を講じることで、限られた予算とリソースを効果的に活用できます。

技術的セキュリティ対策の実装

技術的な対策では、多要素認証とアクセス制御の導入が基本となります。従来のIDとパスワードによる認証では、パスワードの盗難により容易に突破される危険性があります。

●多要素認証

知識情報(パスワード)、所持情報(スマートフォンアプリ)、生体情報(指紋認証)のうち複数を組み合わせることで、セキュリティレベルを大幅に向上できる

●アクセス制御

必要最小限の権限のみを付与する原則に基づき、職務に応じた適切なアクセス制御を実装する

ゼロトラストセキュリティの考え方に基づき、社内ネットワークであっても一律に信頼せず、すべてのアクセスを検証することで、より強固なセキュリティを実現できます。

暗号化とデータ保護も不可欠な対策です。保存データの暗号化により、万が一機器が盗難されても第三者による情報の閲覧を防ぐことができます。

通信データの暗号化では、SSL/TLSプロトコルを使用してデータ転送時の盗聴や改ざんを防止します。

さらに、データベースレベルでの暗号化や、重要ファイルの個別暗号化など、多層的な暗号化対策を講じることで、より強固なデータ保護を実現できます。

バックアップデータについても適切な暗号化を施し、復旧時のセキュリティを確保することが重要です。

従業員教育とセキュリティ意識の向上

情報セキュリティの最も重要な要素は人的要因であり、従業員のセキュリティ意識向上が対策の成否を左右します。

効果的なセキュリティ研修の内容

- 最新の脅威動向や攻撃手法についての教育

- 従業員が適切な判断を行えるよう知識とスキルを向上

- 実際の攻撃シナリオを想定した実践的な内容を学習 など

また、役職や業務内容に応じて研修内容をカスタマイズし、各従業員に必要な知識を重点的に習得させることが重要です。経営層向けには戦略的観点から、実務担当者向けには具体的な操作方法を中心とした教育を行います。

情報取り扱いルールの徹底では、具体的なガイドラインを策定し、日常業務における情報セキュリティの実践方法を明確化します。

●実務に即したルールの設定

- メールの送信前確認

- USBメモリの使用制限

- ソーシャルメディアでの情報発信ルール など(定期的な確認と更新を行う)

違反事例が発生した場合は、その原因を分析し、再発防止策を全社で共有することで、組織全体の学習効果を高めることができます。

フィッシング対策訓練は、実際の攻撃メールを模擬した訓練メールを送信し、従業員の対応を評価する取り組みです。

訓練結果を分析し、引っかかりやすい従業員には個別指導を行うとともに、全体的な傾向を把握して教育内容の改善につなげます。

システム監視とログ管理の強化

システム監視とログ管理は、情報漏洩の早期発見と原因究明において極めて重要な役割を果たします。操作ログの記録と分析では、すべてのシステムアクセスと操作を記録し、異常なアクティビティを検知します。

ログには、アクセス時刻、ユーザーID、操作内容、アクセス元IPアドレスなどの詳細情報を含め、後の分析に必要な情報を確実に保存します。

これらのシステムにより、リアルタイムでの監視と迅速な異常検知が可能となります。

異常アクセスの早期検知では、機械学習やAIを活用した分析手法により、通常のアクセスパターンから逸脱した行動を自動的に検出します。

以下のような不審な活動をリアルタイムで監視し、アラートを発生させます。

- 深夜時間帯のアクセス

- 大量のデータダウンロード

- 通常とは異なるシステムへのアクセス など

これにより、情報漏洩が実際に発生する前に、不正行為を発見し対処することが可能となります。

インシデント対応体制の整備では、セキュリティインシデントが発生した際の対応手順を事前に定め、迅速で適切な対応を行える体制を構築します。

インシデント対応チームの編成、エスカレーション手順の明確化、外部専門機関との連携体制の整備などを行い、定期的な訓練により対応能力の向上を図ります。

物理的セキュリティ対策の徹底

デジタル化が進む現代でも、物理的なセキュリティ対策は情報漏洩防止の重要な要素です。

入退室管理とアクセス制御では、ICカードや生体認証を活用したシステムにより、許可された人員のみが重要エリアにアクセスできるよう制限します。

また、入退室の記録を管理し、異常なアクセスパターンを検知することで、不正侵入の早期発見が可能となります。

特に、サーバールームやデータセンターなど、重要な情報システムが設置されているエリアには、より厳格なアクセス制御を実装する必要があります。

訪問者管理システムの導入により、外部の人間の入館状況を適切に把握し、同伴ルールの徹底により、無許可での社内立ち入りを防止することも重要な対策となります。

機器・媒体の適切な廃棄は、見落とされがちながら重要な対策です。ハードディスクやUSBメモリなどの記録媒体を廃棄する際は、専用ソフトウェアによる完全なデータ消去または物理的な破壊を実施します。

廃棄作業は記録を残し、責任者による確認を行うことで、適切な処理が実施されたことを証明できるようにします。

書類管理とクリアデスク施策では、紙媒体の情報資産についても適切な管理を行います。重要書類は施錠可能なキャビネットに保管し、使用後は速やかに所定の場所に戻すことを徹底します。

【効率的なドライバー採用がしたいなら】

カラフルエージェント ドライバーにお任せください。即日でお近くのマッチした転職希望のドライバーをご紹介します。面接調整、条件交渉なども代行するため、簡単に採用活動ができます。

▼カラフルエージェント ドライバーへのお問い合わせはこちら

4.法的義務と個人情報保護法への対応

個人情報を取り扱う企業には、個人情報保護法に基づく様々な法的義務が課せられており、違反時には重い処罰が科される可能性があります。適切な対応が求められます。

個人情報保護法に基づく報告義務

個人情報保護法では、一定の要件に該当する情報漏洩が発生した場合、個人情報保護委員会への報告が義務付けられています。報告が必要な4つの要件は以下の項目です。

- 要配慮個人情報の漏洩

- 財産的被害が生じるおそれがある情報の漏洩

- 不正目的による漏洩

- 1,000人を超える大規模漏洩

報告期限については、速やかな報告が基本原則ですが、不正な目的で行われたおそれがある場合は発覚日から60日以内という明確な期限が設定されています。

報告書に記載すべき項目

- 漏洩した情報の内容

- 影響を受ける本人の数

- 漏洩の原因

- 講じた措置及び講じる予定の措置 など

報告の遅れや虚偽報告は、法的処罰の対象となるため、事前に報告体制を整備し、迅速な対応ができるよう準備することが重要です。

個人情報保護委員会への対応では、報告後の調査協力や追加資料の提出などが求められる場合があります。委員会からの指導や勧告には真摯に対応し、改善措置の実施状況について適切に報告することが必要です。

また、報告内容は委員会のWebサイトで公表される場合があるため、正確で詳細な情報提供を行うとともに、社会的な説明責任を果たす姿勢が求められます。

情報漏洩発生時の法的責任

情報漏洩が発生した場合、企業は多方面にわたる法的責任を負うことになります。

損害賠償責任の範囲は、直接的な損害だけでなく広範囲に及びます。

- 精神的苦痛に対する慰謝料

- 信用回復のための費用

- 再発防止策の実施費用 など

個人情報の漏洩事故による損害賠償額は、一人あたり数百円から数万円程度が一般的ですが、漏洩した情報の性質や被害の程度により大幅に増額される場合があります。

実際に一人あたり1万円の商品券を約5万人に配布し、総額5億円が必要となった事例も報告されています。

行政処分と刑事罰の可能性も重要な考慮事項です。

●行政処分

個人情報保護委員会は、違反企業に対して勧告、命令、緊急命令などの行政処分を科すことができる

●刑事罰

命令に従わない場合は1年以下の懲役または100万円以下の罰金という刑事罰が科される

また、個人情報データベース等を不正に提供する行為には、より重い刑事罰が規定されており、企業の役員や従業員が個人的に処罰される可能性もあります。

社会的制裁と企業責任については、法的な処罰を超えた影響が長期間にわたって続く可能性があります。

報道による企業イメージの悪化、顧客離れ、取引先からの信頼失墜、株価下落など、企業の存続に関わる深刻な影響が生じる場合があります。

特に上場企業の場合、情報開示義務により事故の詳細を公表する必要があり、投資家からの厳しい評価を受けることになります。

コンプライアンス体制の整備

効果的なコンプライアンス体制の構築には、包括的な社内規程の策定と継続的な運用が不可欠です。

規程は単に策定するだけでなく、定期的な見直しと更新を行い、法改正や事業環境の変化に対応することが重要です。

また、規程の実効性を確保するため、違反時の処分基準や報告手順を明確化し、全従業員が理解できるよう周知徹底を図ります。

監査体制の整備により、規程の遵守状況を定期的にチェックし、問題点の早期発見と改善につなげることも重要な取り組みです。

従業員への法的教育では、個人情報保護法の基本的な考え方と具体的な義務内容について、職層や業務内容に応じた教育プログラムを実施します。

管理職には法的責任とリスク管理の観点から、実務担当者には日常業務における注意点と実践方法を中心とした教育を行います。

また、新入社員研修、昇格時研修などの機会を活用し、継続的な法的リテラシーの向上を図ることで、組織全体のコンプライアンス意識を高めることができます。

定期的な法改正への対応では、個人情報保護法をはじめとする関連法令の改正動向を継続的に監視し、必要に応じて社内規程や運用手順の見直しを行います。

法務部門や外部の専門家と連携し、改正内容の影響分析と対応策の検討を行うとともに、改正内容について従業員への周知と教育を実施します。

▼運送業におけるコンプライアンスとは?

以下の記事では、運送におけるコンプライアンス対策と2024年問題への対応策を解説しています。労働時間管理、安全体制構築、ITツール活用など具体的な改善策を紹介しているので、ぜひ参考にしてください。

5.情報漏洩発生時の適切な対応手順

情報漏洩が発生した場合、迅速で適切な初動対応が被害の拡大防止と信頼回復の鍵となります。事前に定めた手順に従い組織的に対応することが重要です。

初期対応と被害拡大防止

情報漏洩が判明した際の最優先事項は、被害範囲の特定と拡大防止です。以下に説明する初動対応は、発見から24時間以内に完了させることが理想的です。

- 1.緊急報告と体制構築

- ・漏洩の発見者は、直ちに上司またはセキュリティ担当者に報告

・初期対応チームを招集

- 2.漏洩範囲の特定

- いつ、どのような情報が、どの程度漏洩したかを可能な限り正確に把握する

- 3.事実関係の調査・整理

- システムログの確認、関係者へのヒアリング、物理的証拠の収集など

- 4.緊急措置の実施

- 漏洩の原因となったシステムやアカウントの無効化、ネットワークからの切り離しなど、被害拡大を防ぐ

関係者への緊急連絡では、事前に策定した連絡網に従い、経営陣、法務担当者、広報担当者、システム管理者などの関係者に迅速に状況を報告します。

連絡内容には、発生時刻、漏洩の概要、影響範囲、講じた緊急措置、今後の予定などを含め、正確で簡潔な情報伝達を心がけます。

また、外部の専門機関(警察、個人情報保護委員会、サイバーセキュリティ専門会社など)への連絡の必要性についても検討し、必要に応じて早急に連絡を取ります。

証拠保全と原因調査は、再発防止と法的対応の基盤となる重要な作業です。システムログ、アクセス記録、監視カメラの映像、関連書類などの証拠を改ざんされる前に保全し、第三者による検証が可能な状態で保管します。

法的対応と関係機関への報告

個人情報が漏洩した場合、個人情報保護法に基づく報告義務を履行する必要があります。報告要件に該当するかどうかを迅速に判断し、該当する場合は速やかに個人情報保護委員会に報告します。

●報告書への記載内容

- 漏洩した個人情報の項目と人数

- 漏洩の経緯と原因

- 影響範囲

- 講じた措置と今後の対応 など

報告内容に変更や追加情報が判明した場合は、速やかに追加報告を行い、正確な情報提供に努めます。

また、業界所管省庁への報告が必要な場合もあるため、事前に報告先を確認しておくことが重要です。報告は原則として速やかに行い、不正目的の疑いがある場合は60日以内という期限を厳守する必要があります。

本人通知の実施は、個人情報保護法上の義務であると同時に、信頼関係維持の観点からも重要な取り組みです。

影響を受ける本人に対して、漏洩した情報の内容、発生日時、原因、講じた措置、今後の対応、相談窓口などを分かりやすく説明します。

通知方法は、郵送、メール、Webサイトでの公表など、状況に応じて適切な手段を選択し、可能な限り迅速に実施します。

通知文書は、法的要件を満たしつつ、本人の不安を軽減し信頼回復につながる内容とすることが重要です。

警察への相談と届出については、刑事事件に該当する可能性がある場合に検討します。

サイバー攻撃による情報漏洩、内部者による情報の不正持ち出し、システムへの不正アクセスなどは刑事事件として捜査対象となる可能性があります。

社会的対応と信頼回復

情報漏洩事故の社会的影響を最小限に抑え、ステークホルダーからの信頼を回復するためには、適切な情報開示と真摯な謝罪が不可欠です。

記者会見やプレスリリースでは、事実関係を正確に説明し、企業としての責任を明確に認めます。

情報開示では、隠蔽や過小評価を避け、判明している事実を包み隠さず説明することで、透明性と誠実性を示します。

謝罪では、被害を受けた方々への心からのお詫びを表明し、経営陣が前面に立って責任を取る姿勢を明確に示すことが重要です。

記者会見は事故発覚から遅くとも48時間以内に実施し、迅速な対応姿勢をアピールすることが効果的です。

再発防止策の策定と公表は、信頼回復の重要な要素です。原因調査の結果に基づき、技術的対策、組織的対策、教育・啓発などの多面的な再発防止策を策定します。

対策内容は具体的で実行可能なものとし、実施スケジュールと責任者を明確にします。

また、第三者機関による監査や認証取得など、客観的な評価を受けることで、対策の実効性を社会に示すことができます。

再発防止策の実施状況については、定期的に進捗を公表し、継続的な改善努力を示すことが重要です。

ステークホルダーとの関係修復では、顧客、取引先、株主、従業員など、それぞれの立場に応じた個別の対応を行います。顧客に対しては、相談窓口の設置、損害の補償、信頼回復のための特別施策などを実施します。

6.情報漏洩対策を成功させるポイント

効果的な情報漏洩対策を実現するためには、技術的な施策だけでなく、組織全体での取り組みと継続的な改善が不可欠です。成功のための重要なポイントを解説します。

経営層のリーダーシップと投資

情報漏洩対策を成功させる最も重要な要素は、経営層による強力なリーダーシップです。トップダウンでの方針明示により、情報セキュリティが企業経営の重要課題であることを組織全体に浸透させます。

また、情報セキュリティを単なるコストではなく、企業価値向上のための戦略的投資として位置づけることで、組織全体のモチベーション向上につながります。

定期的な経営会議での報告や、セキュリティ指標の経営KPIへの組み込みにより、継続的な関心と支援を示すことが重要です。

適切な予算確保と人材配置は、対策の実効性を左右する重要な要素です。セキュリティ技術の導入、専門人材の確保、教育・訓練の実施などには相応の投資が必要であり、経営層の理解と支援なしには実現できません。

また、外部専門機関との連携により、社内では確保困難な高度な専門知識や技術を補完することも効果的な戦略です。

継続的な改善活動の推進では、PDCAサイクルに基づく体系的な取り組みが必要です。定期的なリスク評価、対策の効果測定、課題の抽出と改善策の実施を継続的に行い、組織のセキュリティレベルを段階的に向上させます。

全社横断的な取り組み体制

情報漏洩対策は特定の部門だけで完結するものではなく、全社横断的な協力体制が成功の鍵となります。

部門間の連携強化では、IT部門、法務部門、人事部門、総務部門、事業部門などが密接に連携し、それぞれの専門性を活かした総合的な対策を実施します。相互に連携して包括的な対策を推進することも重要です。

部門ごとの対策とは

- IT部門…技術的対策

- 法務部門…コンプライアンス対応

- 人事部門…従業員教育

- 総務部門…物理的セキュリティ

- 事業部門…業務プロセスの見直し など

定期的な部門間会議や情報共有の仕組みにより、対策の進捗状況と課題を共有し、必要に応じて調整を行います。情報セキュリティ委員会の設置により、組織横断的な意思決定と調整を行うことも有効です。

外部専門家の活用は、社内だけでは対応困難な高度な脅威や技術的課題に対処するために重要です。

セキュリティコンサルタント、法律事務所、サイバーセキュリティ専門会社、監査法人などとの連携により、最新の知見と技術を取り入れることができます。

特に、新たな脅威への対応や、インシデント発生時の緊急対応では、外部専門家の支援が不可欠です。

また、第三者による客観的な評価や認証取得により、対策の実効性を検証し、ステークホルダーに対する説明責任を果たすことも重要な取り組みです。

業界団体との情報共有では、同業他社や関連企業との連携により、業界全体のセキュリティレベル向上に貢献します。

脅威情報の共有、ベストプラクティスの交換、共同での対策検討などを通じて、単独では対応困難な課題に業界一体となって取り組みます。

継続的な改善と対策の見直し

情報セキュリティの脅威は日々進化しており、一度構築した対策も継続的な見直しと改善が必要です。定期的な効果測定では、KPI(重要業績評価指標)を設定し、対策の実施状況と効果を定量的に評価します。

以下に提示する指標により、対策の有効性を客観的に把握します。

- セキュリティインシデントの発生件数

- 従業員の教育受講率

- 脆弱性の修正率

- 監査での指摘事項数 など

測定結果は経営層に定期的に報告し、必要に応じて追加投資や戦略の見直しを行います。また、ベンチマーキングにより他社との比較を行い、自社の相対的な位置を把握することも重要です。

四半期ごとのレビューにより、短期的な課題への迅速な対応と、年次での戦略見直しにより長期的な改善を図ることが効果的です。

新たな脅威への対応では、最新の脅威情報を継続的に収集し、自社への影響を評価して必要な対策を講じます。

セキュリティベンダーや業界団体からの脅威情報、政府機関からの注意喚起などを定期的にモニタリングし、リスクレベルに応じた対応を実施します。

また、新技術の導入や業務プロセスの変更に伴い、新たなリスクが発生する可能性があるため、変更管理プロセスにセキュリティリスク評価を組み込むことが重要です。

社会情勢の変化への適応では、法規制の改正、働き方の変化、技術環境の進歩などに対応して、対策内容を継続的に見直します。

特に、テレワークの普及やクラウド利用の拡大など、IT環境の大きな変化に対しては、従来の対策の有効性を再評価し、必要に応じて抜本的な見直しを行うことが求められます。

【効率的なドライバー採用がしたいなら】

カラフルエージェント ドライバーにお任せください。即日でお近くのマッチした転職希望のドライバーをご紹介します。面接調整、条件交渉なども代行するため、簡単に採用活動ができます。

▼カラフルエージェント ドライバーへのお問い合わせはこちら

7.情報漏洩対策の重要ポイントまとめ

情報漏洩は現代企業が直面する深刻なリスクですが、適切な対策により被害を最小限に抑えることが可能です。

技術的対策だけでなく、組織的な体制構築、従業員教育、法的対応の準備など、多層的なアプローチが成功の鍵となります。

特に重要なのは、経営層のリーダーシップによる全社一体となった取り組みと、継続的な改善活動です。

脅威は日々進化するため、一度対策を講じれば終わりではなく、定期的な見直しと新たな脅威への対応が不可欠です。

情報セキュリティを企業価値向上のための戦略的投資として位置づけ、持続的な取り組みを通じて、安全で信頼される企業体制を構築していきましょう。